Задача: Нужно проработать как запретить в домене использование сотрудниками программы TeamViewer, но не всем как может показаться, а только офисным, за исключением некоторых системных администраторов.

Под тестовым полигоном поднимаю инфраструктуру

srv-dc1 (AD, DNS, DHCP)

OS: Windows Server 2012 R2 Std

srv-gw (Gateway)

OS: pfsense 2.4.4

W10X64 (Рабочая станция)

OS: Windows 10 Pro x64

Шаг №1: Я проработал пока один способ централизованного блокирования работы программы TeamViewer для всех без каких либо исключений ни для офисных сотрудников, ни руководителя IT-отдела, ни системных администраторов. Выглядит данная настройка так, на домен контроллере авторизуюсь под учетной записью Login ekzorchik Group: Domain Admins, запускаю оснастку управления записями DNS

Win + X — Control Panel — View by: Category (Small icons) — Administrative Tools — DNS — и через правый клик на зоне «Forward Lookup Zones» создаю новую зону New Zone…

Select the type of zone you want to create: Primary zoneStore the zone in Active Directory (available only if DNS server is a writeable domain controller): отмечаю галочкой

и нажимаю Next

Select how you want zone data replicated: To all DNS servers running on domain controllers in this domain: polygon.com

и нажимаю Next

Zone name: указываю teamviewer.com

и нажимаю Next

Select the type of dynamic updates you want to allow: Allow only secure dynamic updates (recommened of Active Directory)

и нажимаю Next, Finish

Итого новая зона принимаем вид:

не лишним будет создать запись Type: A с пустым именем указывающую на адрес 127.0.0.1

Это приведет к тому, что все имена входящие в указанную зону будут разрешаться как 127.0.0.1 и соединение с серверами TeamViewer окажется невозможным.

Вот после этих настроек работа программы TeamViewer (любой версии) в компании станет не возможной, раз нельзя ограничить взаимодействие программы через сетевое оборудование будет посредством политик.

Шаг №2: Проверяю, как работает блокировка программы TeamViewer любой версии. Давайте на домен контроллер попробует в браузере обратиться к сайту Teamviewer.com и скачать программу, но уже сразу же получаем отбивку от браузера со следующим содержанием:

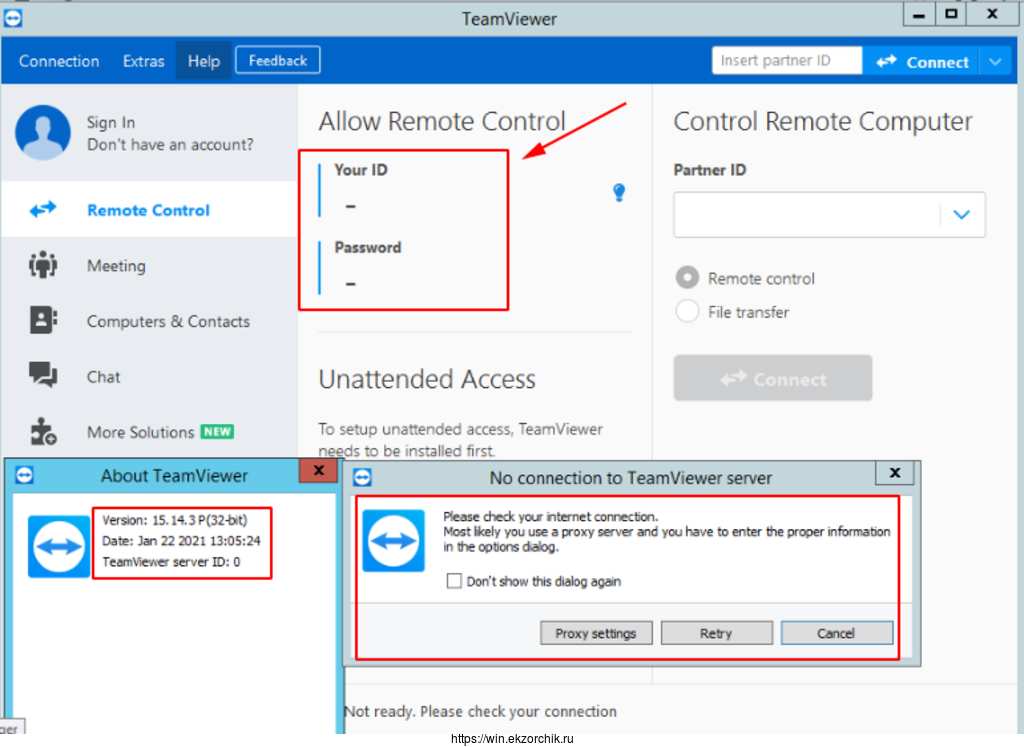

Так, а если клиент все же есть, то запускаем его, переходим в Remote Control и видит, что клиент не получает и не присваивает идентификатор через который можно подключаться откуда угодно.

Да! К тому же после того как не удается получить Your ID приложение TeamViewer предлагает проверить настройки Вашего интернет соединения, возможно дело в недобавленном прокси сервере. НО, увы, все дело в DNS. Этот способ работает для всех в домене.

Шаг №3: Но если программа TeamViewer нужна системным администраторам, то как быть, на время убирать зону заглушку — нет и еще раз нет.

Можно на данных рабочих местах на это время прописывать в настройках сетевой карты не дефолтный dns сервер компании, он устанавливается автоматически, а указать любой из публичных адресов. К примеру 8.8.8.8 — но опять но, на данной машине у Вас должны быть права локального администратора.

На заметку: Если запретить исходящий трафик из доменной сети на UDP/53 адреса 8.8.8.8 то данный умник с админскими правами не сможет ничего открыть в интернете со своего ПК. Только если не найдет любой другой публичный DNS и не укажет его.

Чтобы противодействовать изменению в ручном режиме DNS-сервера на системе нужно запретить запросы на 53 порт из локальной сети.

Шаг №4: Можно на шлюзе сделать правило которое будет блокировать любое обращение на URL: teamviewer.com

on pfsense 2.4.4

Создаем Aliases

Name: teamviewerType: HostsIP or FQDNS: teamviewer.com

Создаем Aliases для офисных IP-адресов которые предопределены в области DHCP на рабочих ПК

Name: DHCP_LANType: HostsIP or FQDN: 10.90.90.10 и по такому же принципу добавляем все остальные.

Создаю правило:

https://IP&DNS/(pfsense 2.4.4) (https://10.90.90.2) — user&pass (admin:712mbddr@) - Firewall — Rules — LAN — Add

Action: RejectInterface: LANAddress Family: IPv4Protocol: AnySource: Single host or alias и указываю DHCP_LANDestination: Signel host or alias и указываю teamviewer

и нажимаю Save — Apply Changes

Но вот запуск ПО TeamViewer на рабочей станции пользователем все еще возможен: Ваш ID и Пароль создаются.

Шаг №5: Можно применить GPO базирующееся на схема ограниченного запуска программ Software Restricted Policies (GPO: User Configuration — Windows Settings — Security Settings — Software Restriction Policies) и всем пользователям назначить что запуск по как по пути установки в систему и по хешу запрещен. Ведь новая версия TeamViewer не работает со старой, а старая не работает с новой, работает если версия и там и там одинаковая.

Об этом смотрим в дополнении "Блокировка TeamViewer через GPO дополнения"

Итого как мое мнение это вообще запретить через GPO использование всех программ кроме явного разрешенного и это касается не только обычных пользователей но и разработчиков 1С, системным же администраторам ограничивать использованием программы TeamViewer не нужно, т. к. они удаленно обслуживают офисных пользователей в такое непростое время. На этом моя заметка завершена, с уважением автор блога Олло Александр aka ekzorchik.