В этой заметке я расскажу о практической реализации добавления функционала входа в систему не по связке логина и пароля, а по PIN коду, когда станции — это моноблоки в лице:

MSI Pro 16T 10M-002XRUAsus ExpertCenter E1 E1600WKATAsus V161GA

которые стоят на производстве (у фирмы где я работаю собственное производство) с операционной системой Windows 10 Pro (SW_DVD9_Win_Pro_10_1909.2_64BIT_Russian_Pro_Ent_EDU_N_MLF_X22-26638.ISO)

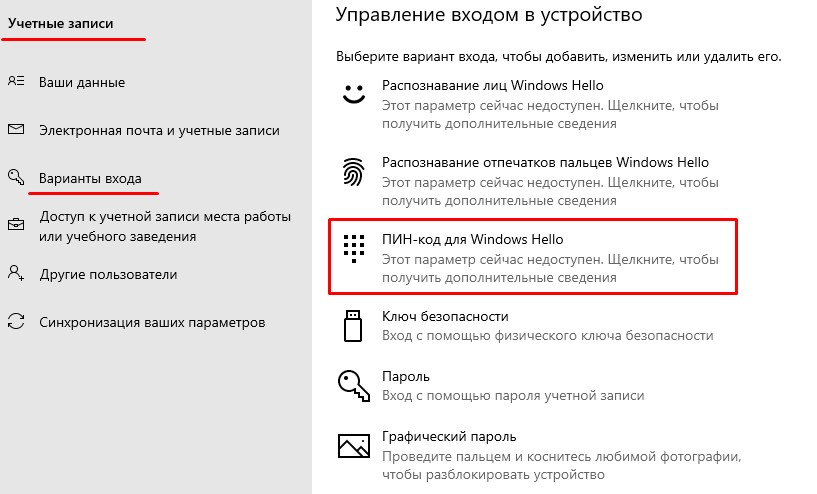

Также покажу, как в одночасье часть последующих добавляемых станций в уже составленную групповую политику вдруг перестали активировать функционал:

Win - Параметры - Учетные записи - Варианты входа — ПИН-код для Windows Hello: Этот параметр сейчас недоступен. Щелкните, чтобы получить дополнительные сведения.

Итак, требования к активации функционала вход по пин коду для доменных станций в компании которые я накладываю:

- Сделать чтобы

"ПИН-код для Windows Hello"наtablet(ах)был в статусе"Вход с помощью ПИН-кода (рекомендуется)" - Максимальная длина задаваемого

ПИН-кода вместо дефолтного6стала4 - В роли

ПИН-кода должны выступать только цифры, т.е. чтобы я мог присваивать1212,1812и по такому принципу.

Приступаю

Шаг №1: На домен контроллере под управление Windows Server 2016 Std (справедливо и для Server 2012 R2 Std) создаю группу через оснастку Active Directory Users and Computers в которую буду явно включать те tablet(ы) на которых хочу видеть функционал "ПИН-код для Windows Hello", к примеру, у меня группа именуется: GRP_GPO_PIN_Code_Computer

ISO: SW_DVD9_Win_Server_STD_CORE_2016_64Bit_English_-4_DC_STD_MLF_X21-70526.ISO

Шаг №2: На домен контроллере под управление Windows Server 2016 Std (справедливо и для Server 2012 R2 Std) создаю через оснастку "Group Policy Management" групповую политику под именем: GPO_PIN_CODE

Location: polygon.localSecurity Filtering: GRP_GPO_PIN_Code_Computer

а во вкладке "Delegation" указываю "Authenticated Users" с правами Read

Шаг №3: Открываю на редактирование политику и вношу настройки следующего вида:

Computer Configuration - Policies - Administrative Templates: Policy definitions (ADMX files) retrieved from the local computer - System - Logon

Turn on PIN sign-in: Enabled

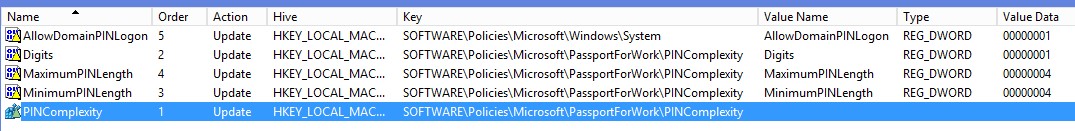

Computer Configuration - Policies - Preferences - Windows Settings — и через правый клик мышью на Registry выбираю New - Registry Item

Action: UpdateHive: HKEY_LOCAL_MACHINEKey Path: SOFTWARE\Policies\Microsoft\PassportForWork\PINComplexity

и нажимаю "Apply", "OK"

Action: UpdateHive: HKEY_LOCAL_MACHINEKey Path: SOFTWARE\Policies\Microsoft\PassportForWork\PINComplexityValue name: DigitsValue type: REG_DWORDValue data: 1

и нажимаю "Apply", "OK"

Action: UpdateHive: HKEY_LOCAL_MACHINEKey Path: SOFTWARE\Policies\Microsoft\PassportForWork\PINComplexityValue name: MinimumPINLengthValue type: REG_DWORDValue data: 4

и нажимаю "Apply", "OK"

Action: UpdateHive: HKEY_LOCAL_MACHINEKey Path: SOFTWARE\Policies\Microsoft\PassportForWork\PINComplexityValue name: MaximumPINLengthValue type: REG_DWORDValue data: 4

и нажимаю "Apply", "OK"

Action: UpdateHive: HKEY_LOCAL_MACHINEKey Path: SOFTWARE\Policies\Microsoft\Windows\SystemValue name: AllowDomainPINLogonValue type: REG_DWORDValue data: 1

и нажимаю "Apply", "OK"

как это выглядит наглядно все эти добавленные ключи, которые будут прописаны на компьютере(ах) включенных в группу GRP_GPO_PIN_Code_Computer.

(см. скриншот для наглядного понимания)

и вот только после этого доменный компьютер, который помещен в группу GRP_GPO_PIN_Code_Computer выполнит перезагрузку к нему будет применена групповая политика наделяющего его функционалом, что, перейдя:

Win - Параметры - Учетные записи - Варианты входа — ПИН-код для Windows Hello: (Рекомендуется), нажимаю "Добавить", для текущей учетной записи указываю доменный пароль, а после задаю четырехзначный PIN-код, как и планировалось.

Теперь сотрудник за моноблоком после включения компьютера будет через сенсор указывать PIN-код и проходить авторизацию. Ну а дальше уже работать с нужными программами, в нашем случае это клиент 1С 7.7 и сканер Datalogic QW2500 или Datalogic QW2100.

На этом заметка завершена, с уважением автор блога Олло Александр aka ekzorchik.